La naturaleza de los protocolos de seguridad es evolucionar y ser reemplazados de acuerdo con el cambiante panorama de las amenazas. Los descubrimientos de fallas de seguridad y vulnerabilidades llevan a que los protocolos o sus implementaciones se actualicen regularmente. Podemos ver esto en WPA o WEP y sus variantes evolucionando a WPA2 (Wireless Privacy Access II). Hoy estaremos examinando lo que significa el último cambio a WPA3.

La Alianza WPA y Wi-Fi

WPA2 tiene ahora más de 10 años, ¿puedes creerlo? Reemplazó al WPA en 2004. En la vida real, sin embargo, los diversos componentes tecnológicos no estuvieron disponibles para la mayoría de la población hasta aproximadamente dos años después, en 2006.

WPA3 fue lanzado en enero de 2018 por la Wi-Fi Alliance. Se trata de una organización sin ánimo de lucro que promueve la tecnología Wi-Fi y certifica la conformidad de los productos Wi-Fi con determinados estándares de interoperabilidad. Posee la marca registrada y el logotipo de Wi-Fi, que sólo pueden utilizar los fabricantes que han certificado sus productos de conformidad e interoperabilidad de acuerdo con el programa de certificación gestionado por la Alianza.

Desde su creación en 1999, la Alianza ha crecido a más de 550 miembros, de los cuales sólo 14 tienen la designación de "patrocinador". Estos son actores globales que suelen ser los que marcan las tendencias en la industria. Estos son: Apple, Comcast, Samsung, Sony, LG, Intel, Dell, Broadcom, Cisco, Qualcomm, Motorola, Microsoft, Texas Instruments y T-Mobile.

Bueno, pero no lo suficiente

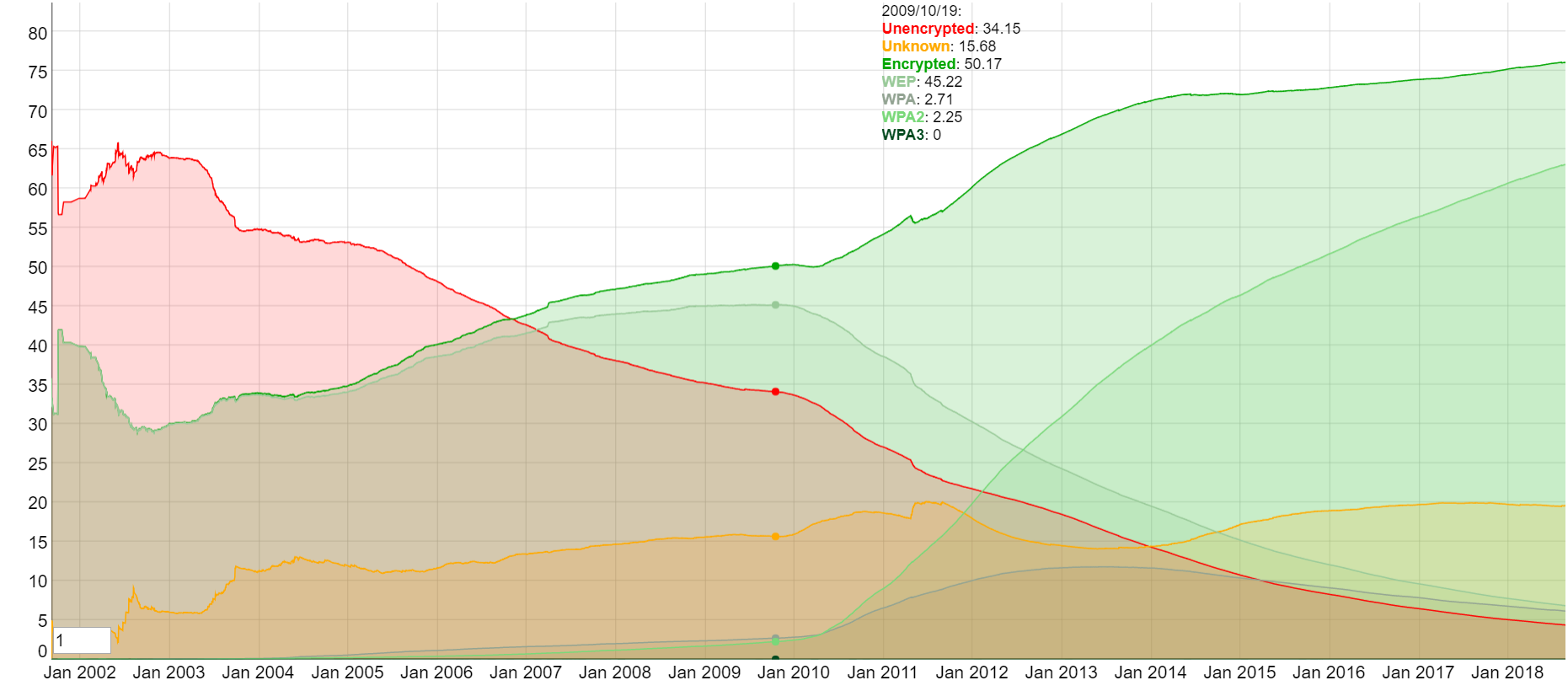

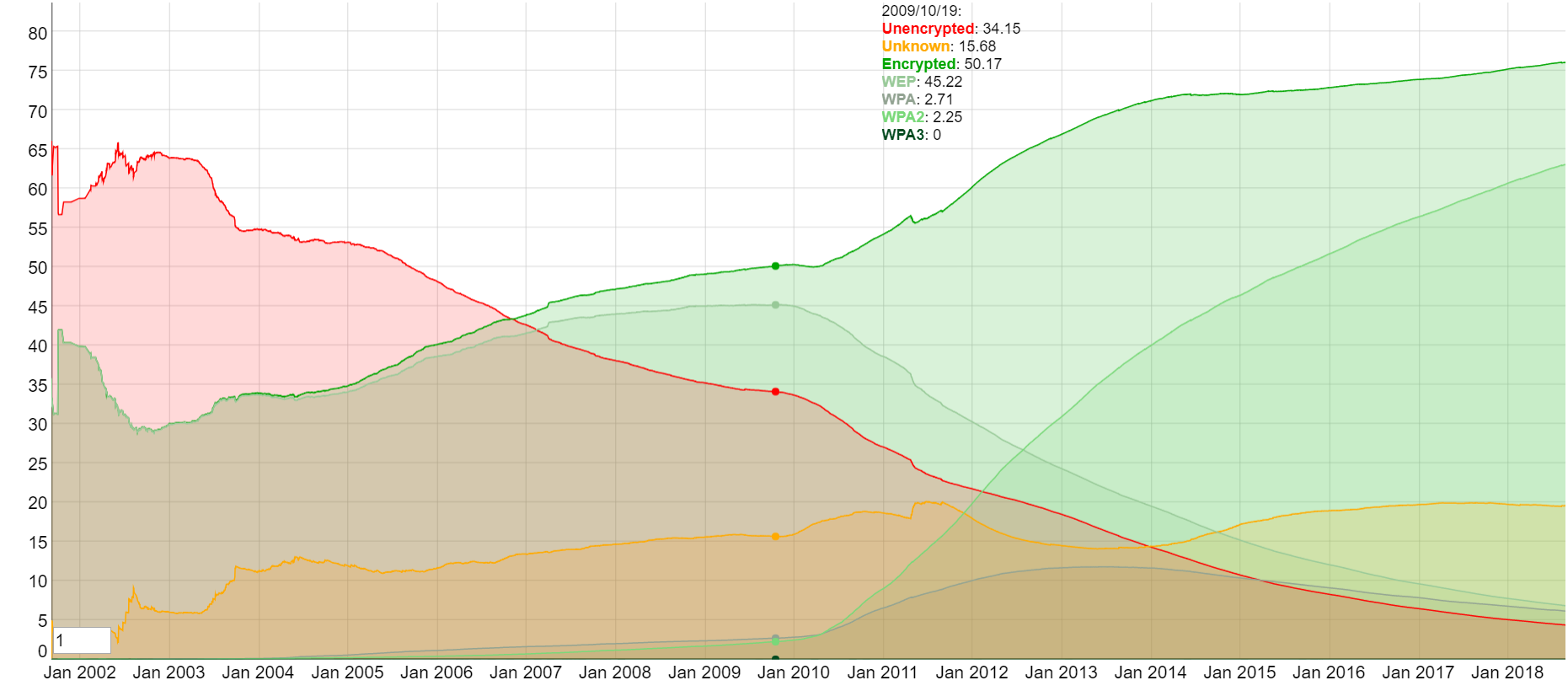

Antes de sumergirnos en algunos de los beneficios de seguridad del nuevo estándar, echemos un vistazo a algunas estadísticas relacionadas con los protocolos de seguridad actualmente en uso. Éstos se obtienen a través de Wigle.net, que consolida la ubicación y la información de las redes inalámbricas en todo el mundo en una base de datos central. Tienen aplicaciones de escritorio y web fáciles de usar que pueden mapear, consultar y actualizar bases de datos a través de la web.

La tendencia clara del gráfico anterior es que las redes no cifradas están claramente en declive. Vemos un poco más del 4% en 2018 y hay alrededor de un 1/5 en un estado desconocido. Esto deja un 76% para todas las redes encriptadas. WEP y WPA tienen un 6% cada uno, mientras que el 63% utiliza WPA2 (todas las cifras son redondeadas).

Se podría interpretar el progreso realizado desde 2002 como bueno, pero no lo suficiente. Nos deja preguntándonos cuál será la actualización del nuevo estándar WPA3. Hay muchas incógnitas. Es una relación compleja con múltiples partes involucradas. Vemos a los proveedores de software y hardware por un lado, mientras que los usuarios empresariales y de consumo se sientan en el otro.

Defectos y vulnerabilidades

Al analizar la historia de WEP, WPA y WPA2 en el contexto de las fallas y vulnerabilidades, vale la pena mencionar los siguientes aspectos destacados:

- El algoritmo de cifrado RC4 de WEP ya no se considera seguro. La longitud efectiva de la clave de ese algoritmo utilizada por WEP era de 40 o 104 bits. Las debilidades de WEP aparecieron por primera vez en 2001 y en 2007 uno de los ataques fue capaz de obtener la clave de cifrado WEP en un minuto.

- Como resultado de las deficiencias de WEP, se hizo un esfuerzo para encontrar rápidamente un sustituto. Incluso si se tratara de una solución temporal para mitigar el volumen de compromisos que comenzaron a producirse a través de las redes inalámbricas. Esta sustitución se definió en el protocolo 802.11i cuyo borrador apareció por primera vez en 2004. WPA incluía la implementación parcial de las especificaciones de este protocolo 802.11i que fue anunciado oficialmente en 2004. El resultado de la prisa por reemplazar las debilidades perjudiciales de WEP y la implementación parcial de algunas de las especificaciones de 802.11i significó que también se desarrolló con compromisos. Esto a su vez significaba que necesitaría un reemplazo al poco tiempo. Era un compromiso consciente que tenía que asegurar que incluso los componentes de hardware más antiguos pudieran soportar este nuevo protocolo. Por ejemplo, también se basó en el algoritmo de encriptación RC4, que fue desaprobado en 2012.

- En 2006, WPA2 se convirtió en el protocolo obligatorio para todos los nuevos dispositivos Wi-Fi en proceso de certificación. Su objetivo principal era incluir todos los elementos obligatorios de 802.11i y específicamente CCMP, que es un modo de cifrado basado en AES. La principal debilidad y vector de ataque contra las redes WPA2 siguió siendo la fuerza bruta de las contraseñas simples o basadas en diccionarios hasta 2017. Ese esfuerzo de atacar las redes protegidas WPA2 se simplificó aún más con la elección de SSIDs que coinciden con los 1000 SSIDs más utilizados. Y con la creciente popularidad y disponibilidad de las Tablas Rainbow. Estas Tablas Rainbow contienen bases de datos descargables de contraseñas comunes pre-generadas para los 1000 SSID más utilizados. El resultado fue que los ataques fueron fáciles y rápidos.

- En 2017, Dankzij Mathy Vanhoef y Frank Piessens desarrollaron una nueva metodología de ataque que llamaron apropiadamente Krack - Key Reinstallation Attack. Este es un ataque algo sofisticado al intercambio de 4 vías. Aunque no revelará la clave de cifrado real, permite al atacante obtener la versión en cleartext de la versión transmitida. Aunque existen parches y actualizaciones de firmware de algunos proveedores de software y hardware, la mayoría de las redes basadas en WPA2 siguen siendo vulnerables debido a la complejidad de su despliegue y a la disponibilidad de dichos parches y actualizaciones.

- Otra debilidad en lugar de un defecto tanto de la WPA como de la WPA2 es la falta del llamado "Forward Secrecy". Lo que esto permite a un atacante hacer es descifrar todos los datos históricos que ha capturado hasta el punto de poder obtener la clave de cifrado. Esta falta de confidencialidad crea un problema especialmente en situaciones públicas en las que, por ejemplo, un punto de acceso Wi-Fi de un hotel que utiliza el protocolo WPA o WPA2 utiliza una clave de encriptación conocida por todos los huéspedes del hotel. Esto puede permitir a un "huésped " malicioso capturar silenciosa y pasivamente todo el tráfico y descifrar la información a su antojo. Afortunadamente, la mayoría de las aplicaciones y sitios web modernos, como las redes sociales, los bancos, las compras en línea y el correo electrónico, dependen de la adición del protocolo TLS o similar para transferir datos de forma segura, incluido el nombre de usuario y la contraseña.

- Wi-Fi Protected Setup (WPS) es un mecanismo para conectar fácilmente dispositivos a redes Wi-Fi con sólo pulsar un botón. En 2011 Stefan Viehböck descubrió una vulnerabilidad que afectaba a los routers o puntos de acceso inalámbricos, independientemente del protocolo de encriptación utilizado. Permitió a un atacante recuperar el PIN de WPS y con él la contraseña de cifrado WPA o WPA2 en un par de horas.

Bienvenido a WPA3

Antes de entrar en detalles técnicos, permítanme compartir brevemente algunos de los beneficios de seguridad del nuevo protocolo:

- Proteger a los usuarios del uso de contraseñas "perezosas".

- Protege las comunicaciones históricas a través de Perfect Forward Secrecy.

- Conecta dispositivos cercanos de forma sencilla y segura que carezcan de suficientes capacidades de interfaz de usuario: Wi-Fi Easy Connect (sustitución de WPS).

- Redes públicas más seguras.

Entonces, ¿cómo trata y resuelve el WPA3 los problemas mencionados anteriormente?

- WPA2 le protege suficientemente si elige una contraseña segura de al menos 16 caracteres de longitud. ¿Quién tiene tiempo para eso? ¿O quién querría introducir una contraseña larga y compleja cada vez que necesite conectar un nuevo dispositivo en casa? WPA3 implementará un nuevo protocolo de intercambio de claves llamado Autenticación Simultánea de Iguales. Su objetivo es asegurar la resistencia contra ataques pasivos, activos o basados en diccionarios. Para poder atacar su contraseña, un usuario malicioso necesitará interactuar con su router Wi-Fi o punto de acceso para cada intento de adivinar su contraseña. Algo que lo hará poco práctico y que consumirá mucho tiempo, incluso para las contraseñas más simples.

- A diferencia de WPA2, este nuevo protocolo evitará que un atacante acceda a los datos de sus transmisiones cifradas antes de que obtenga la clave de cifrado. Sólo podrán descifrar los datos recién capturados y no los históricos, así que todo lo que tiene que hacer es cambiar la contraseña lo antes posible.

- Las conexiones de internet de las cosas u otros dispositivos domésticos sin pantalla o interfaz de usuario será tan simple como escanear un código QR con un smartphone y utilizará algoritmos de cifrado de clave pública.

- Sentarse en un Starbucks y tomar un "Café Nitro Frío con Crema" no expondrá sus datos, incluso si la red está "abierta". Esto significa que los datos seguirán estando cifrados entre el punto de acceso y cada cliente individual.

¿Cuándo estará disponible?

Los fabricantes ya están obteniendo la certificación de nuevos dispositivos, pero todavía tardarán unos meses. Mi suposición es que no veremos muchos en el mercado antes de la temporada de Navidad de 2018. En la segunda mitad de 2019 podría producirse una adopción más amplia.

El cambio a WPA3 también pondrá a prueba a varios proveedores. Mostrará si invertirán en sus marcas desarrollando una actualización de seguridad o firmware para soportar WPA3.

Una cosa es segura: si desea una velocidad más rápida y una señal más fiable, puede que sea el momento de considerar una actualización de todos modos, especialmente con 802.11ax en el futuro.