El atletismo se considera como el deporte más antiguo del mundo. Su competición se suele dividir en dos modalidades principales: superación del adversario por velocidad (correr lo más rápido posible una distancia determinada) y superación por resistencia o fondo (correr una mayor distancia). Cuando un atleta se prepara para una competición debe aprender a gestionar muy bien estas dos variables: velocidad y resistencia. Si corre muy rápido, su resistencia se agotará pronto. Si corre muy despacio, su resistencia será mejor pero su velocidad estará afectada.

Siendo así, el entrenamiento del atletismo consiste en combinar de forma estratégica la velocidad y la resistencia de tal manera que el aumento de una no afecte el desempeño de la otra, sino que ambas variables aumenten de forma paralela.

Combinando velocidad y resistencia en ciberseguridad

El mismo concepto puede ser aplicable al ámbito de la seguridad de la información. Si nuestro objetivo es lograr el cumplimiento y mantener unos niveles de riesgo gestionados, veremos que la gran mayoría de empresas suelen optar únicamente por la velocidad (implementando sus controles rápidamente para lograr un cumplimiento), pero que el mantenimiento de dichos controles a lo largo del tiempo se ve afectado (costes, personal, tiempos, etc.), disminuyendo su eficiencia y eficacia. Otras, por el contrario, optan por implementar sus controles de una forma más escalonada (resistencia), pero suelen tardar tanto que cuando ya están listos, las amenazas han cambiado y los controles dejan de ser óptimos.

En este nuevo artículo del blog corporativo de Advantio se realizará un análisis de la nueva versión del suplemento informativo de “mejores prácticas para el mantenimiento del cumplimiento de PCI DSS”, en donde el PCI Council enumera una serie de estrategias clave para mantener la velocidad en la implementación de controles conjuntamente con la resistencia en su mantenimiento y gestión a lo largo del tiempo con el fin de lograr un cumplimiento sólido y competitivo basado en el riesgo.

¿Por qué es necesario un documento de mejores prácticas para el mantenimiento del cumplimiento de PCI DSS?

PCI DSS es un estándar cuyo cumplimiento requiere de un reporte anual, ya sea a través de un cuestionario de autoevaluación (o SAQ, por sus siglas en inglés) o a través de una auditoría presencial por parte de un asesor cualificado. Estas evaluaciones periódicas suelen convertirse en un hito temporal muy importante para aquellas organizaciones afectadas, y que, en función de cómo la organización asuma este hito, puede ser susceptible a sufrir de uno de los errores más comunes en seguridad: trabajar únicamente en función de la obtención de dicho cumplimiento, olvidando que la seguridad, en términos generales, es un elemento que se degrada con el tiempo.

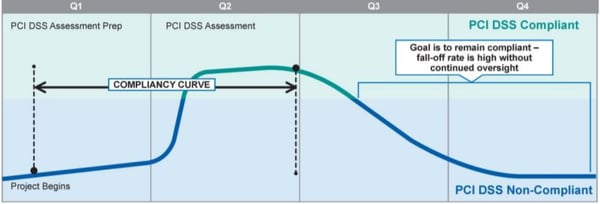

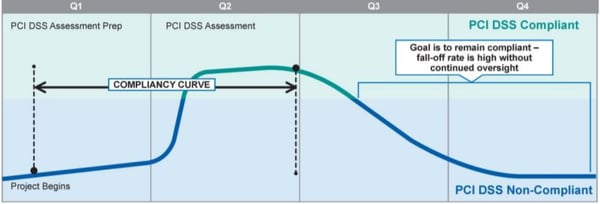

La siguiente figura explica esta situación de una forma muy interesante: Si observamos detenidamente la curva de cumplimiento, veremos que ésta se incrementa justo antes de la llegada de la revisión anual, pero decrementa al pasar este hito, dejando a la organización expuesta a una sensación de “falsa seguridad” a lo largo del tiempo restante:

Figura 1. Curva de cumplimiento de PCI DSS (Fuente: PCI SSC)

Ya que el cumplimiento de PCI DSS no es ajeno a ello, el PCI SSC – a través de sus Grupos Especiales de Interés (Special Interest Group - SIG) - seleccionó este tópico como parte de sus iniciativas para analizar en 2018 y es así como en enero de 2019 se publicó la versión actualizada del suplemento informativo de “mejores prácticas para el mantenimiento del cumplimiento de PCI DSS”, cuyo objetivo principal está en cambiar la mentalidad orientada a “solo cumplimiento” a una mentalidad basada en la gestión continua del riesgo a través del tiempo.

¿Cuáles son las recomendaciones clave del PCI Council para la gestión óptima del mantenimiento del cumplimiento de PCI DSS?

Con base en los resultados del reporte de seguridad en medios de pago publicado por Verizon en 2017, más del 44 por ciento de las organizaciones incluidas en el estudio han visto cómo la efectividad de sus controles de PCI DSS y su estado general de cumplimiento han decrecido justo después de que la evaluación anual ha finalizado. Esto ha sucedido por cambios organizativos, exceso de confianza en los controles desplegados, inconvenientes en la selección de personas, herramientas y procesos, falta de liderazgo y soporte de la Dirección y problemas en la identificación del entorno de titular de datos de tarjetas (Cardholder Data Environment - CDE).

En vista de ello, el documento esquematiza diez recomendaciones principales para establecer un marco de trabajo para la adaptación y mejora de los controles de seguridad dentro de las actividades habituales de la organización. Es de anotar que el propósito de dichas recomendaciones no es sustituir, remplazar o extender el alcance de los requisitos de PCI DSS:

-

Desarrollar y mantener un programa de cumplimiento sostenible, focalizando los esfuerzos en la seguridad de los datos de las tarjetas de pago más allá del simple cumplimiento normativo. La identificación de los datos de tarjetas de pago procesados, almacenados y/o transmitidos y la eliminación de esta información cuando ya no es requerida, son claves para optimizar las acciones de protección.

-

Desarrollar un programa de cumplimiento, políticas y procedimientos que establezcan objetivos, roles y responsabilidades, así como las reglas que se deben seguir y las tareas que las acompañan. Este marco normativo debe ser conocido por todos los empleados internos, contratistas, proveedores, etc. vinculados con el entorno de datos del titular de tarjetas.

-

Definir métricas de desempeño para medir el alcance de los objetivos, o, como lo indicaba el filósofo de la administración Peter Drucker, "Lo que se mide, mejora". Una métrica permite conocer el estado de un control particular en un instante específico, permitiendo comprobar si dicho estado se encuentra dentro de unos umbrales aceptables. El establecimiento y recolección periódico de los datos de las métricas le permiten a la organización identificar desviaciones en el cumplimiento y corregir los errores antes de que se magnifiquen. Por ejemplo, para el requerimiento 6.2 de PCI DSS (gestión de actualizaciones) una métrica que se podría aplicar sería medir el porcentaje de vulnerabilidades conocidas cuyas actualizaciones han sido aplicadas o mitigadas en un periodo de tiempo (mensual, por ejemplo).

-

Asignar responsabilidades para coordinar las actividades de seguridad, garantizando que cada acción tiene un rol asociado y existe un soporte desde la Dirección. Esto involucra el uso de herramientas específicas, presupuestos económicos, recursos, conocimiento de la organización y de temas de seguridad, etc. También, se hace énfasis en un rol especial: El responsable de cumplimiento (o Compliance Manager, en inglés), figura encargada de coordinar el desarrollo correcto de todas las tareas y la recopilación de sus evidencias para demostrar que la ejecución de los controles es efectiva a través del tiempo.

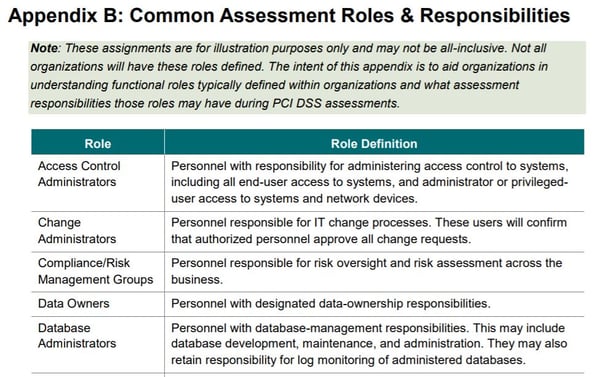

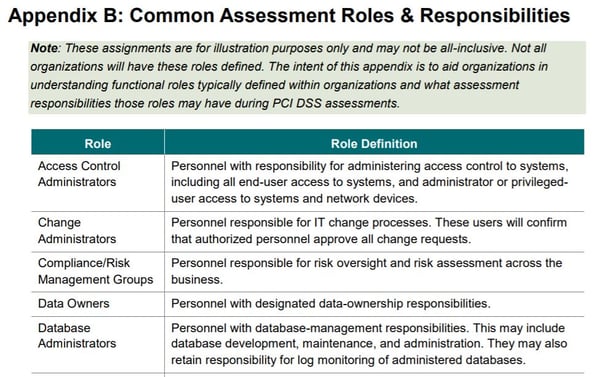

Con el fin de facilitar la identificación de los roles involucrados en las tareas de gestión del programa de cumplimiento, el documento incluye un anexo especial (anexo B: “roles y responsabilidades comunes”), con una tabla ilustrativa de diferentes grupos/roles y sus tareas comunes.

Figura 2. Matriz de asignación de roles y responsabilidades (Fuente: PCI SSC)

Figura 2. Matriz de asignación de roles y responsabilidades (Fuente: PCI SSC)

5. Enfatizar en la seguridad y en la gestión de riesgos para lograr y mantener el cumplimiento, ya que el cumplimiento por sí mismo no involucra una correcta seguridad. Un enfoque más efectivo es centrarse en crear una cultura de seguridad y proteger los activos de información y la infraestructura de TI de una organización, y permitir que se logre el cumplimiento como consecuencia directa de estas acciones. ¿Cómo se puede lograr esto? Mediante la ejecución periódica de un análisis de riesgos, que permitirá la identificación temprana de riesgos (en el caso de brechas de seguridad, de implementación de nuevas tecnologías o de cambios significativos, etc.) y la generación de acciones orientadas a la gestión del mismo y la alineación con otros marcos de trabajo de seguridad como la serie ISO 27000, COBIT, etc. Al respecto, se puede encontrar mayor información en el suplemento informativo de pautas de evaluación de riesgos de PCI DSS, también publicado por el PCI SSC.

6. Supervisar continuamente los controles de seguridad para verificar que los procesos están alineados con el negocio de la organización y con los objetivos de seguridad. Para ello, se recomiendan una serie de acciones dentro de las que se encuentran:

-

Revisión del alcance de cumplimiento,

-

Revisión de los controles de compensación (o compensatorios),

-

Uso de monitorización automatizada de controles, y

-

Uso de revisiones manuales

Todas dentro de una frecuencia y un muestreo previamente establecidos.

7. Detectar y responder a fallas de controles de seguridad como respuesta directa a la obtención de información del estado de los controles de seguridad si se comprueba que estos resultados están fuera de unos umbrales óptimos. Para ello, se requiere asignar la responsabilidad de detección y respuesta a un equipo o individuo específico, establecer controles para detectar fallas en seguridad, restaurar la seguridad del entorno si ocurre un incidente, identificar las causas de las fallas de los controles, identificar potenciales nuevos problemas e implementar medidas de mitigación de fallos.

8. Mantener la conciencia de seguridad a través de campañas de formación periódica a empleados y estableciendo canales de comunicación efectivos para la distribución de las políticas y procedimientos. El contenido temático de estas campañas debe ser actualizado de forma constante y adaptarse a las últimas amenazas y riesgos del entorno.

9. Supervisión del cumplimiento de los proveedores de servicio ya que, al ser parte del entorno de cumplimiento, pueden convertirse en un vector de riesgo si sus políticas propias no están alineadas con los objetivos de seguridad de la organización. La monitorización de su estado de cumplimiento, la determinación de responsabilidades y la respuesta a cualquier cambio contractual forman parte de la estrategia de gestión de proveedores de servicio, tal y como se indica en el suplemento informativo de gestión de proveedores del PCI SSC.

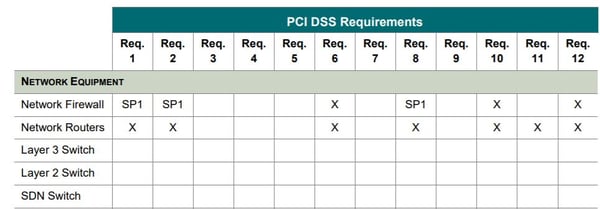

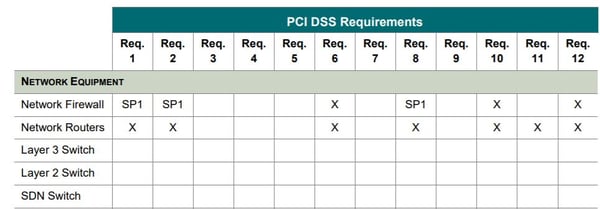

10. Evolucionar el programa de cumplimiento para abordar los cambios en el programa de seguridad, organizativos, en el entorno operacional y a la retirada programada de tecnología. Solo de esta manera se podrá tener un programa dinámico evitando el estancamiento y la desalineación con el entorno operativo “real”. Como ejemplo, en el anexo C “aplicabilidad de los requerimientos de PCI DSS en función del tipo de activo” se presenta una tabla de ejemplo muy interesante que relaciona cada activo del entorno con los requerimientos de PCI DSS que le aplican y su responsable:

Figura 3. Tabla de aplicabilidad de controles de PCI DSS en función del tipo de activo

Figura 3. Tabla de aplicabilidad de controles de PCI DSS en función del tipo de activo

(Fuente: PCI SSC)

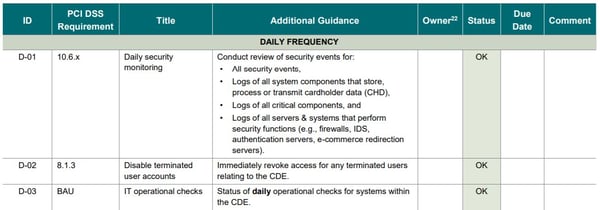

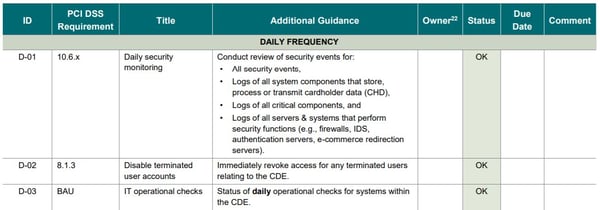

Finalmente, el anexo D de este suplemento informativo lista una serie de actividades a ser incluidas dentro del programa para el cumplimiento de PCI DSS, que puede servir como línea base para la identificación de actividades que deben ser validadas dentro de determinados intervalos. Obviamente, estas recomendaciones deben ser ajustadas a cada entidad en función de sus necesidades:

Figura 4. Extracto de la tabla de actividades diarias del programa de cumplimiento de PCI DSS

Figura 4. Extracto de la tabla de actividades diarias del programa de cumplimiento de PCI DSS

(Fuente: PCI SSC)

Conclusión

La primera versión del suplemento informativo las mejores prácticas para el mantenimiento del cumplimiento de PCI DSS se publicó en agosto de 2014. Poco más de cuatro años después, el PCI Council trae una nueva versión reestructurada y con nuevas recomendaciones para que las entidades que deben cumplir con PCI DSS puedan mantener la efectividad y eficacia de los controles de seguridad del estándar a lo largo del tiempo. El objetivo es concienciar a las organizaciones de que el cumplimiento normativo no es sinónimo de seguridad y de que se requiere de la ejecución de múltiples actividades a lo largo del tiempo para mantener los niveles de riesgo bajo unos umbrales aceptables por la organización, más allá de la simple recepción de un certificado de aprobación o del cumplimiento de exigencias por parte de terceros.

.png)

Figura 2. Matriz de asignación de roles y responsabilidades (Fuente:

Figura 2. Matriz de asignación de roles y responsabilidades (Fuente: Figura 3. Tabla de aplicabilidad de controles de PCI DSS en función del tipo de activo

Figura 3. Tabla de aplicabilidad de controles de PCI DSS en función del tipo de activo

Figura 4. Extracto de la tabla de actividades diarias del programa de cumplimiento de PCI DSS

Figura 4. Extracto de la tabla de actividades diarias del programa de cumplimiento de PCI DSS