Si descrubriste camino hacia este artículo, es probable que tenga que cumplir el siguiente requisito de PCI DSS (la versión estándar actual de PCI DSS es la 3.2.1):

11.2.2 Realizar exploraciones trimestrales de vulnerabilidades externas, a través de un Proveedor de Exploración Aprobado (ASV) aprobado por el Consejo de Estándares de Seguridad de la Industria de Tarjetas de Pago (PCI SSC). Realizar escaneos adicionales según sea necesario, hasta que se logren los escaneos aprobados.

Un Proveedor de Escaneado Aprobado (ASV, por sus siglas en inglés) es una entidad que puede realizar escaneos ASV que validarán el cumplimiento del requisito de escaneado externo según el requisito 11.2.2.2 del PCI DSS. El ASV debe ser aprobado por el PCI SSC y luego se agregará a la lista de proveedores de escaneo aprobados.

El análisis trimestral de vulnerabilidades externas debe ser realizado por un proveedor de análisis aprobado por el PCI SSC (ASV). Esto se debe a que las redes externas, que forman parte del ámbito de aplicación del PCI DSS, están expuestas a un mayor riesgo de compromiso por parte de los usuarios malintencionados (mayor probabilidad de ataques, mayor número de posibles atacantes, etc.). Por lo tanto, un sólido programa de análisis garantiza que pueda abordar las vulnerabilidades de seguridad de forma oportuna.

Obtener los escaneos ASV PASS trimestralmente de la manera correcta es una de las obligaciones más apremiantes y preocupantes que una entidad de cumplimiento PCI DSS tiene que cumplir. Hay varios puntos ambiguos que pueden causar errores y confusión. Hemos resumido los dos más comunes aquí.

Colocar en la lista blanca o no en la lista blanca - Esa es la cuestión

Los objetivos externos de una entidad pueden ser alcanzados a partir de IPs de fuente pública. En algunos casos desde cualquier IP , pero la mayoría de las veces desde direcciones IP específicas. Si ese es el caso, el escaneo ASV podría resultar en: Escaneo ASV FALLO (por ejemplo, debido a interferencias de escaneo), escaneo ASV incompleto (por ejemplo, debido a que se detecta que el host no está vivo), etc.

Entonces, ¿debería la entidad escaneada incluir en la lista blanca las IPs del escáner ASV?

La respuesta no es sólo un sí o un no.

Los escáneres ASV deben poder realizar la exploración sin interferencias de los "sistemas de protección activa". "Activo" se refiere a los sistemas de seguridad que modifican dinámicamente su comportamiento basándose en la información recopilada a partir de patrones de tráfico de la red que no son de ataque. Estos sistemas incluyen IPS, WAF, QoS, e incluso Firewalls que bloquean las direcciones IP al detectar un análisis de puertos (no reglas estáticas).

¿Qué pasa con los cortafuegos y sus reglas estáticas?

En general, las reglas estáticas de los dispositivos de red no necesitan ser cambiadas para realizar un escaneo ASV de manera compatible con PCI DSS.

Si persisten los problemas de 'host not alive’ o 'scan interference’ (host no se encuentra vivo e interferencia de escaneo) después de de incluir en la lista blanca de las IPs las del escáner ASV en los sistemas de protección activa, tranquilos existe una solución. A continuación, la configuración del análisis ASV y de los dispositivos se puede realizar de forma que el host se encuentre vivo y sin interferencias. Esto generalmente se puede hacer con una configuración temporal de escaneo/dispositivo, que incluye:

- Personalice la detección de TCP

- Personalice la detección de UDP

- Habilitar ICMP

- Cambiar el comportamiento de "closed port" del cortafuegos de drop a reject

Si lo anterior no es posible, existe otra opción: El cliente de ASV tiene que proporcionar la evidencia apropiada para apoyar su afirmación de que el escaneo no fue bloqueado activamente. Y si el ASV está de acuerdo en que el escaneo no fue bloqueado activamente, puede determinar que no es necesario un escaneo adicional. Esto significa que debe incluir soporte ASV (probablemente cada trimestre).

Escaneos ASV trimestrales y escaneos de remediación - Cuándo y por qué

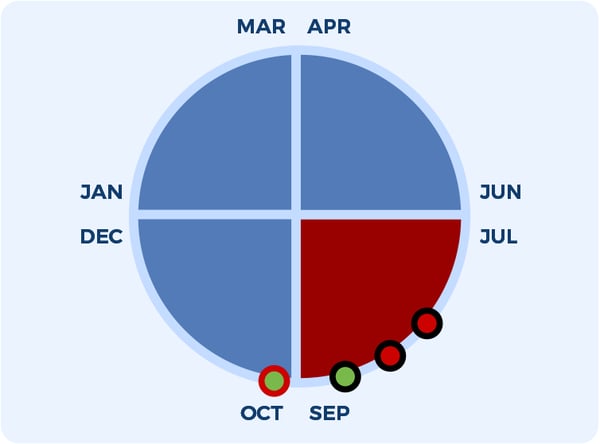

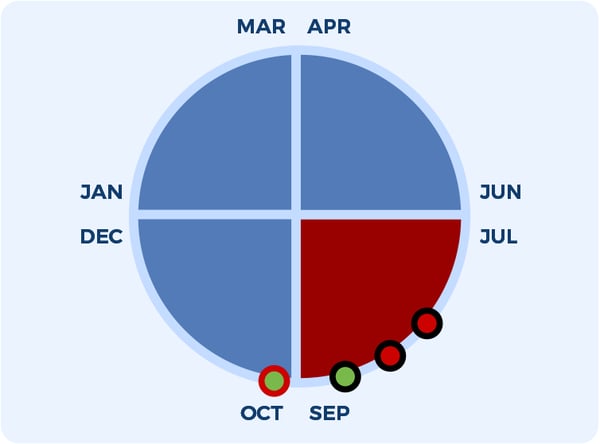

Es importante entender lo que se define como un trimestre. Por definición, un trimestre se refiere a la división de un año en cuatro partes iguales. Por lo tanto, los siguientes son todos los trimestres válidos de exploración ASV en un período de 12 meses:

-

Ciclo 1:

- De enero a marzo

- De abril a junio

- De julio a septiembre

- De octubre a diciembre

-

Ciclo 2:

- De febrero a abril

- De mayo a julio

- De agosto a octubre

- De noviembre a enero (siguiente año)

-

Ciclo 3:

- De marzo a mayo

- De junio a agosto

- De septiembre a noviembre

- De diciembre a febrero (siguiente año)

El primer trimestre es el trimestre en el que una entidad realiza el primer análisis ASV.

Una entidad que cumple con el PCI DSS tiene que obtener 4 escaneos PASS ASV trimestralmente. Esto significa que si el análisis ASV da como resultado un FALLO, tendrá que realizar el análisis ASV de corrección correspondiente en el mismo cuarto del análisis ASV fallido hasta que se realice un análisis con resultado satisfactorio.

Vamos a ver un ejemplo: Considere que tenemos los siguientes trimestres:

El trimestre actual de la exploración ASV está en rojo (julio-septiembre) y:

- Realizamos el primer escaneo trimestral (primer círculo negro-rojo) y resulta en PCI FALLO.

- Luego realizamos un escaneo de remediación (segundo círculo negro-rojo) y de nuevo resulta en un FALLO.

- Si corregimos las vulnerabilidades descubiertas, se pueden observar los dos casos siguientes:

- Realizamos el escaneo de remediación de nuevo en septiembre (tercer círculo negro-verde). Este análisis de corrección es válido para el trimestre ROJO como análisis PCI PASS ASV.

- Realizamos el escaneo de remediación de nuevo en octubre (cuarto círculo rojo-verde). Este análisis de corrección NO es válido para el trimestre ROJO, lo que deja un trimestre sin un análisis PASS ASV, y se puede encontrar que la entidad no es compatible con PCI DSS.

Alcanzando el cumplimiento de PCI DSS

Para cualquier entidad que desee convertirse o mantener su conformidad y certificación PCI DSS, es importante que comprenda los estándares, directrices y mejores prácticas de PCI DSS. Esto se suma a la comprensión de cada uno de los estándares de la industria y sus mejores prácticas. Sin embargo, esto no será suficiente. La experiencia adquirida en el encuentro y resolución de problemas es invaluable. Describe cada paso que una entidad tiene que realizar para alcanzar el cumplimiento de PCI DSS.

Advantio ha sido reconocido por VISA como el segundo proveedor de QSA más grande de Europa. Las certificaciones de nuestro equipo de seguridad incluyen PCI QSA, PA DSS, ISO/IEC 27001 Lead Auditor, CISSP, CISA, CISM, OSSTMM y CSSLP. Nuestros expertos en PCI DSS están siempre al día cuando se trata de las nuevas versiones de los estándares PCI DSS.

Contáctenos si necesita ayuda o consulta sobre las exploraciones ASV.