Las pruebas de penetración, tal y como se definen en el glosario del PCI DSS, son un intento de identificar formas de aprovechar las vulnerabilidades para eludir o anular las características de seguridad de los componentes del sistema. Las pruebas de penetración incluyen pruebas de redes/infraestructuras y aplicaciones, así como controles y procesos alrededor de las redes/infraestructuras y aplicaciones. Podría hacerse tanto desde fuera del entorno (pruebas externas) como desde dentro del entorno (pruebas internas).

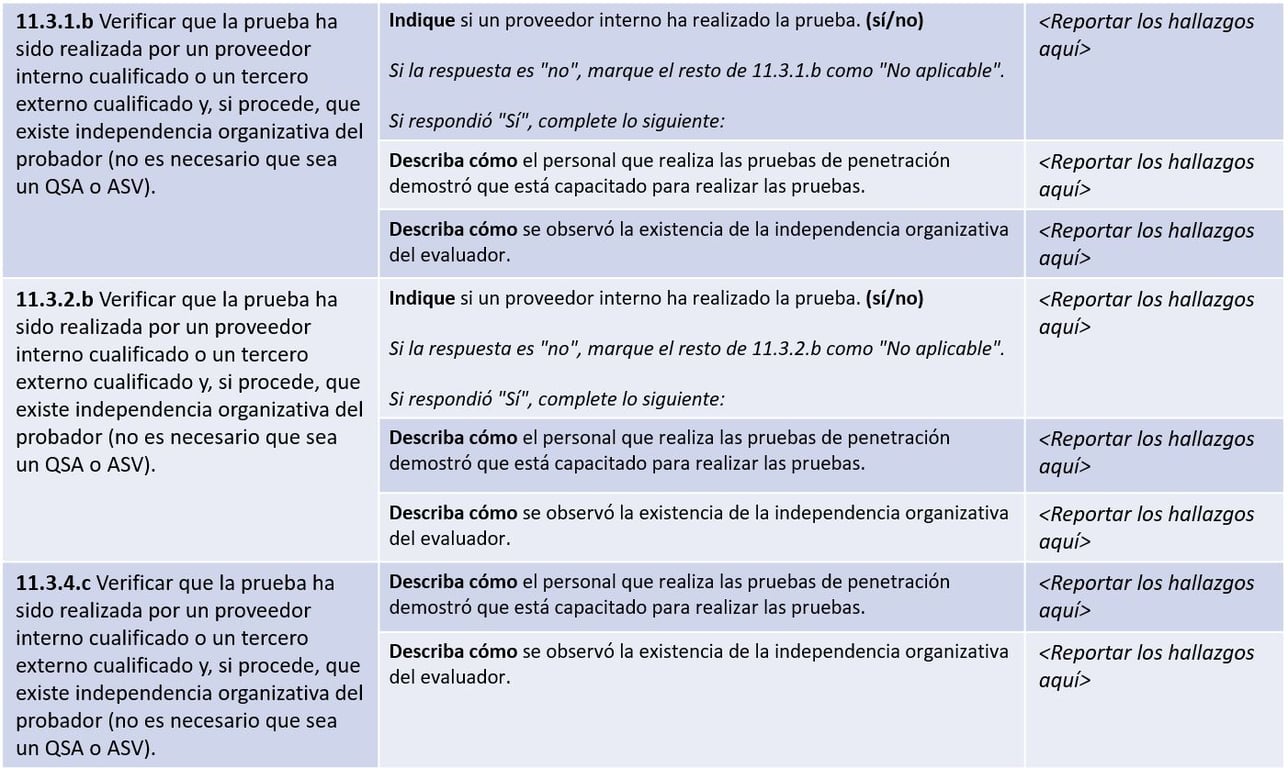

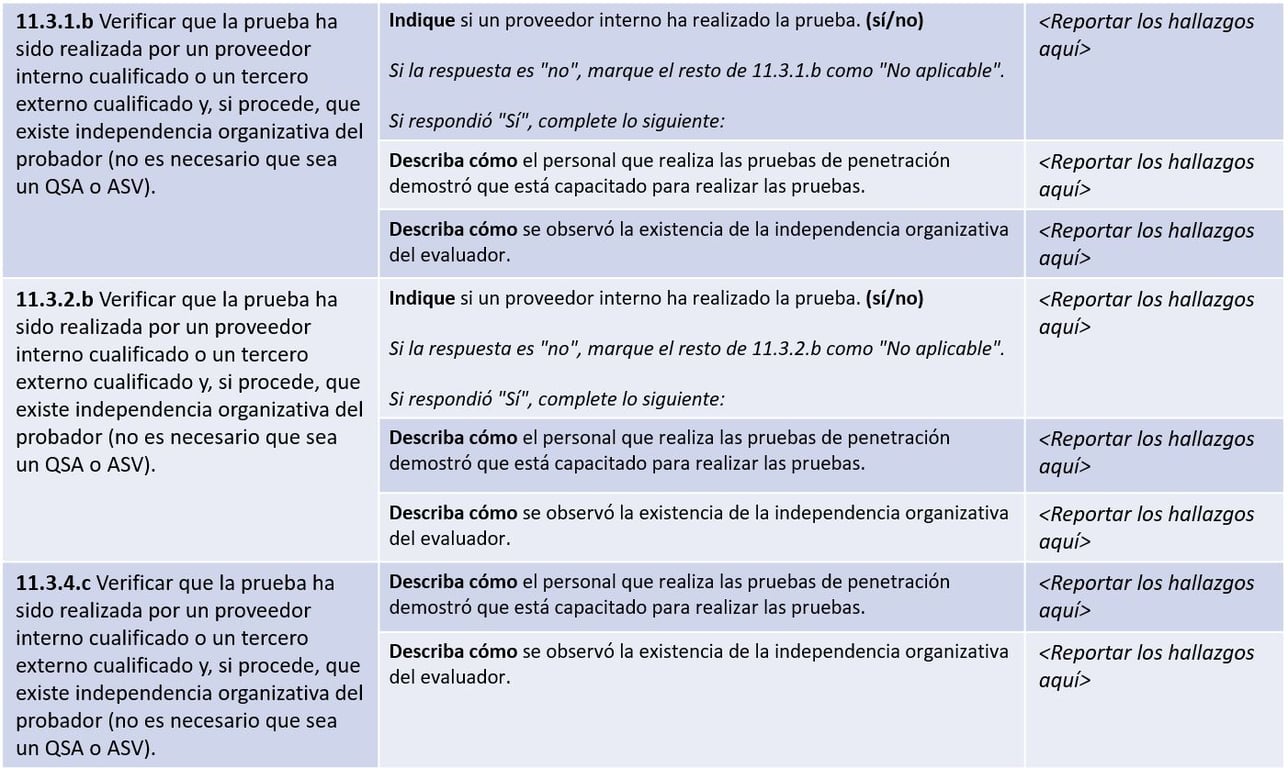

Los requisitos del PCI DSS 11.3.1.b, 11.3.2.b y 11.3.4.c parecen simples a primera vista. Sin embargo, cuando se aplican son difíciles de evaluar, ya que el nivel de interpretación puede ser bastante alto. Debe asegurarse de que las pruebas de penetración externas, internas y de segmentación se realizan correctamente. Esto debe ser hecho por un experto interno calificado o una parte externa calificada. Si corresponde, el examinador debe probar la independencia de la organización, y no se requiere que sea un QSA o ASV.

Independencia organizativa de la persona que realiza las pruebas (si procede)

Analicemos este aspecto con más detalle. La independencia organizativa es quizás la más fácil de manejar. La nota "si procede" (véase el cuadro siguiente) es un poco confusa, ya que puede parecer que esto sólo se aplica cuando un recurso interno cualificado está realizando la prueba de penetración. Si lee las instrucciones para la presentación de informes en el Report on Compliance (RoC), observará que los requisitos 11.3.1.b (prueba de penetración externa) y 11.3.2.b (prueba de penetración interna) comienzan con una pregunta sobre si la prueba de penetración es realizada por un experto interno. Si la respuesta es "No", el evaluador puede omitir las comprobaciones de cualificación e independencia organizativa. Sin embargo, el requisito 11.3.4.c (prueba de penetración de segmentación) exige la verificación de la cualificación e independencia del probador, independientemente de que se trate de un experto interno o de un tercero externo.

De hecho, el requisito de independencia puede ser muy aplicable a terceros. La Guía de Pruebas de Penetración del PCI Security Standards Council (SSC) (con fecha de septiembre de 2017) aclara que en situaciones en las que una tercera compañía está realizando la evaluación PCI DSS para la entidad, la parte no puede realizar la prueba de penetración si estuvo involucrada en la instalación, mantenimiento o soporte de los sistemas particulares. Se debe considerar cuidadosamente en cada caso para decidir si un tercero puede o debe realizar pruebas de penetración por usted si este tercero estuvo involucrado de alguna manera en la implementación, mantenimiento y/o soporte de su entorno de datos del titular de la tarjeta. ¿Querría que una compañía que desarrolla una aplicación realice una prueba de penetración de esa misma aplicación? El conflicto de intereses es evidente. En caso de que se encuentren algunas vulnerabilidades críticas, es posible que el tercero no esté dispuesto a mostrar sus errores, sino a corregirlos sin que usted lo sepa. Puede parecer que el problema está resuelto, pero no se obtiene una idea completa.

Cuando se trata de un experto interno calificado, por supuesto, debe asegurarse de que el probador no informe a la línea de negocio, que es la propietaria del área que se está probando. En otras palabras, alguien del equipo de la red no debería estar realizando pruebas de penetración de los dispositivos de red, o los desarrolladores no deberían estar probando aplicaciones desarrolladas internamente. Lo ideal es que esta función se adapte mejor al equipo de seguridad, que suele estar situado en la estructura organizativa con una línea de información diferente a la de las áreas de implementación, mantenimiento y/o soporte de TI.

Cualificaciones de la persona que realiza la prueba

Cuando hablamos de un experto interno calificado o de un tercero externo calificado, se vuelve aún más subjetivo. Le daremos alguna orientación sobre lo que necesita evaluar al elegir a un tercero que realice pruebas de penetración para asegurarse de que cumple con los requisitos:

- ¿Cuántos años de experiencia tienen el probador de penetración y la empresa para la que trabaja? Siempre que sea posible, debe prestar la mayor atención a la experiencia relevante, es decir, específica de la industria. Los comerciantes de comercio electrónico o de "ladrillo y mortero", los centros de llamadas, la hostelería, los entornos de cajeros automáticos, etc., tienen sus propios problemas y debilidades específicas que deben tenerse en cuenta a la hora de llevar a cabo las pruebas de penetración.

- ¿Está familiarizado el probador de penetración con tecnologías que están en alcance (incluyendo cualquier variante exótica de sistemas operativos, bases de datos, lenguajes de programación, implementaciones de nube, etc.)? Por ejemplo, ¿entiende el probador de penetración el concepto de una base de datos NoSQL que pueda tener en su entorno, y sabrá cómo probar vulnerabilidades de inyección para bases de datos NoSQL?

- Las referencias de otros clientes, especialmente de la misma industria y compañías de tamaño similar, son muy valiosas, así como la posibilidad de revisar los informes de penetración de muestras saneadas.

- Una metodología de prueba de penetración siempre debe ser compartida por un tercero. Idealmente, incluso antes de firmar el contrato, para que sepa qué esperar durante las pruebas de penetración.

- Una lista de las certificaciones de la industria que posee el probador de penetración también puede fortalecer la confianza en la calificación requerida. Sin embargo, nunca debe considerarse de forma aislada con respecto a otros puntos mencionados anteriormente. Algunas certificaciones comunes de pruebas de penetración son - OSCP, CEH, GPEN, GWAPT, GXPN, CREST, CESG, CHECK.

Entonces, ¿cómo puede un QSA (Asesor de seguridad calificado) evaluar si un recurso interno está lo suficientemente calificado para realizar las pruebas de penetración? Básicamente, el probador tiene que demostrar su calificación a la QSA. Esto se puede hacer entrevistando a los probadores de penetración para identificar la experiencia previa relevante, los antecedentes educativos y revisando los informes de las pruebas de penetración de los profesionales. Como producto de la actividad también se debe incluir una metodología de prueba de penetración bien documentada, que debe seguirse adecuadamente durante la actividad.

Otras cosas a considerar

Una nota en la tabla anterior del PCI SCC dice que el probador de penetración no tiene que ser un QSA o un ASV (Proveedor autorizado de escaneo) enfatiza el hecho de que si alguien trata de venderle pruebas de penetración basándose puramente en el hecho de que son una compañía QSA o ASV, usted debe alejarse de ellas.

Un aspecto importante que normalmente no se ofrece o al menos no se anuncia en las pruebas de penetración de terceros es la posibilidad de que su personal observe y aprenda durante la prueba de penetración. La mayoría de las pruebas de penetración hoy en día se realizan a distancia, sin embargo, a veces vale la pena considerar gastar un poco más (es decir, los gastos de viaje del probador) por la posibilidad de tener al probador en el lugar y dejar que su personal aprenda observando. Por supuesto, esto tiene que acordarse de antemano. Este tipo de experiencia de aprendizaje puede ser extremadamente valiosa para su personal y, si se planifica bien, incluso puede formar parte de su programa de formación. El probador in situ también facilita una visión temprana de los problemas encontrados y la capacidad de reaccionar más rápidamente si se identifican los problemas críticos.

En la mayoría de los casos, las empresas que se someten a evaluaciones PCI DSS eligen a terceros para que realicen las pruebas de penetración requeridas. Creemos que siempre es el enfoque correcto. Aunque es posible realizar una buena prueba de penetración de red/infraestructura utilizando recursos internos, siempre es difícil esperar una buena prueba de penetración de aplicaciones de alguien que no sea un probador de penetración a tiempo completo. En realidad, sólo las empresas con un presupuesto de seguridad muy liberal (una rareza hoy en día) pueden permitirse el lujo de emplear y retener a sus propios probadores de penetración cualificados.

Si está buscando un equipo de confianza de profesionales de la seguridad y hackers éticos para realizar una prueba de penetración para su empresa, póngase en contacto con nosotros.